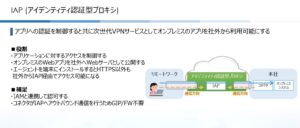

全てのアプリケーションへ接続する際に認証認可を行う。ゼロトラストを実現するために不可欠なソリューション、次世代VPNともいわれるIDP(Identity Aware Proxy)について初心者向けにまとめました。

2~3言+絵で解説

・全てのアプリケーションアクセスをチェックし、適切な条件を満たした場合のみアクセス制御を許可するよ

・SaaSや社内アプリに対して制御を行い、社外からの接続時もセキュアに通すことができるよ

ちょっと詳しく解説

IDPで提供される主な機能は以下となる。

■コネクタ

IAPと社内アプリケーションの通信を仲介するサーバ、オンプレやIaaS内に設置しコネクタからクラウドにあるIAPへアウトバウンド通信を行う。

■エージェント

ユーザの端末にインストールすることでHTTPS以外の通信プロトコルでもIAP経由でアプリにアクセスできるようになる。

■IAM連携

IAPでの認証認可をIAM管理で行う、IAMの機能によりユーザの属性、日時、場所、端末の状態、接続先のアプリなどを総合的に見てアクセスの可否を判断するコンテキスト認証や多要素認証を実現可能。

■名前解決

オンプレDNSを参照する必要があるアプリケーションであってもコネクタ経由でIAPを通じて接続できるようになる。

従来のVPNとの違いは2つある。

1つ目はVPNで接続するとフルトンネルの通信となり、その後は全ての社内ネットワークのサーバにアクセス可能となる。IAPでは個別のアプリ/プロトコルに対する接続許可となるため別アプリへ接続する場合はまた認証認可が行われる。

2つ目はVPNのゲートウェイは外部公開が必要だが、IAPは不要である点だ。コネクタからのアウトバウンド通信となるためグローバルIPやFWも不要となる。

基本的なIAPの構成としては社内のWebサーバをコネクタ経由でリダイレクトして外部公開し、あたかもSaaSのように見せる構成となる。

ただし、IAPが提供するエージェントソフトを端末にダウンロードするとHTTP/HTTPS以外の通信もIAPで利用可能となる。

主な製品

| 会社名 | 製品名 |

| Akamai(米) | Enterprise Application Access |

| Zscaler(米) | Private Access |

| Google(米) | Identity-Aware Proxy |

| Netskope(米) | Private Access |

| Cloudflare(米) | Cloudflare Access |

| Microsoft(米) | Apuplication Proxy |

まとめ

VPNの代替として期待されるIAP、ユーザも社外からスムーズに社内アプリケーションを利用できるのはメリットが有る製品だと思います。

一点注意事項として、VPNの代替と言われていますがあくまで社内アプリケーションへの接続が可能なのであって、インターネットアクセスは端末が直接抜けてしまうことになる点は注意が必要です。

今まで社内プロキシを使ってアクセス制御しているような環境では、SWGやEDRを活用して端末のセキュリティを高めておく必要があることがIAP導入の事前ステップになります。

以上、少しでも皆様のお役に立てれば幸いです。有難うございました。

コメント